반응형

안녕하세요. 냥대리입니다.

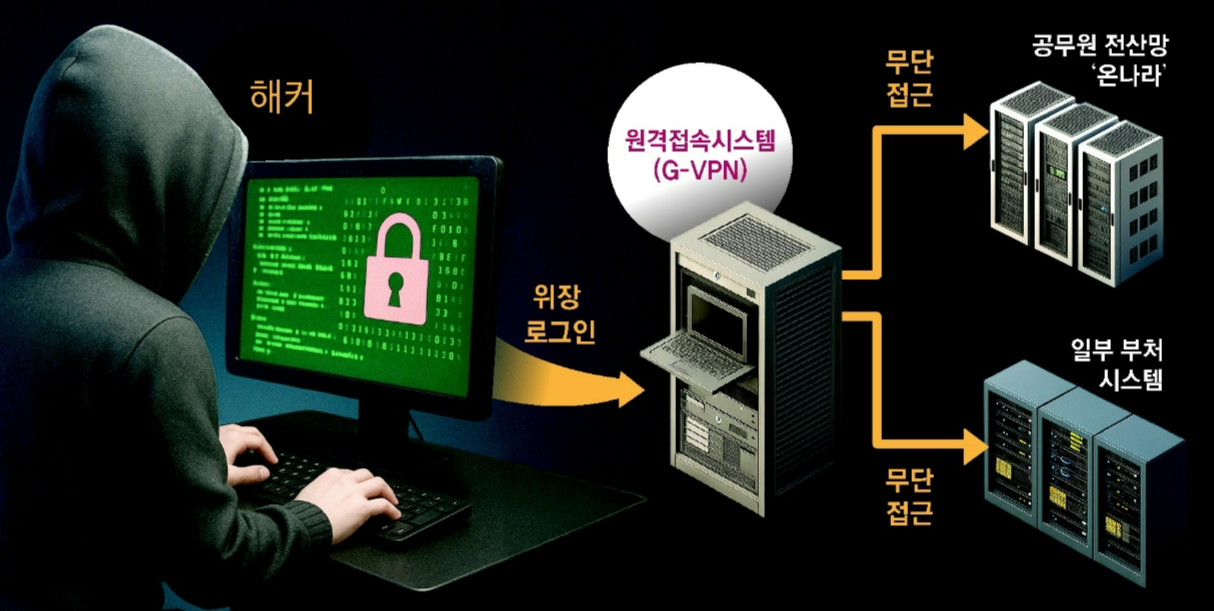

최근 정체불명의 해커들이 3년여 전부터 공무원의 인증서를 훔쳐 정부 업무용 전산망 '온나라'에 무단 접속한 사실이 뒤늦게 확인되어 충격을 주고 있습니다. 더욱 심각한 것은, 정부가 3년 가까이 해커의 침입 사실조차 인지하지 못했고, 현재까지도 구체적인 피해 규모를 파악하지 못하고 있다는 점입니다.

냥대리가 이번 국가 전산망 해킹 사태의 문제점과 향후 정부가 취해야 할 보안 대책에 대해 논해 봅시다.

1. 💻 3년간의 '사이버 무단 침입': 온나라 전산망 사태의 심각성

이번 사태의 핵심은 단순히 해킹을 당했다는 사실을 넘어, 국가 중요 정보를 관리하는 시스템이 3년 동안이나 무방비 상태였다는 데 있습니다.

- 해킹 경로: 해커들은 공무원의 인증서를 탈취하여 정부의 업무용 전산망인 '온나라' 시스템에 접속했습니다. '온나라'는 전자 결재, 행정 문서 생산 및 유통을 담당하는 핵심 시스템입니다.

- 정보 유출 우려: 해커가 3년간 전산망을 드나들었다는 것은 국정 관련 주요 기밀 정보, 국민들의 민감한 개인 정보 등이 광범위하게 유출되었을 가능성을 의미합니다.

- '늑장 파악'의 문제: 가장 심각한 것은 침입 사실을 정부 스스로가 아니라 외부 기관의 제보나 분석을 통해 뒤늦게 알았으며, 현재까지도 정확히 어떤 정보가 얼마나 유출되었는지 파악조차 못하고 있다는 사실입니다. 이는 정부의 사이버 보안 관리 역량이 심각한 수준임을 보여줍니다.

2. 🚨 정부 보안 역량에 대한 근본적인 비판

사설은 정부의 사이버 보안 체계가 '구멍 뚫린 것조차 제때 파악하지 못하는' 수준이라고 강력히 비판합니다.

- 안일한 대응: 정부는 보안 시스템을 갖추는 데만 급급했을 뿐, 실제 해킹 시도를 탐지하고 대응하는 능력이 현저히 떨어지는 것으로 드러났습니다.

- 내부 인력 의존의 한계: "구멍 뚫린 것조차 제때 파악하지 못하는 정부 내부의 사이버 보안 역량에만 지나치게 의지하다간 향후 더 큰 피해를 당할 수 있다"고 지적하며, 정부의 사이버 보안 인력 및 시스템에 대한 근본적인 개선을 요구하고 있습니다.

반응형

3. 🛡️ 냥대리가 생각하는 국가 사이버 보안 강화 방안

국가 전산망은 단순한 사무 시스템이 아니라, 국민의 안전과 국가 안보에 직결되는 핵심 자산입니다. 이번 사태를 계기로 정부는 더욱 강력하고 근본적인 대책을 마련해야 합니다.

- 민간 '화이트 해커'의 전폭적 활용: 정부는 **민간의 뛰어난 사이버 보안 전문가, 즉 '화이트 해커'**의 시스템 취약점 상시 점검(모의 해킹) 참여를 대폭 확대해야 합니다. 정부 내부의 역량만으로는 한계가 명확하므로, 개방적인 보안 체계를 구축할 필요가 있습니다.

- 책임 소재 명확화 및 처벌 강화: 정보 관리에 부주의했던 공무원들의 책임 소재를 명확히 하고, 보안 규정을 위반한 경우 엄중하게 문책하여 공직 사회 전반에 경각심을 심어주어야 합니다.

- 실시간 침입 탐지 시스템 고도화: 해킹 발생 후 3년이 지나서야 파악하는 수준을 벗어나, **AI 기반의 실시간 침입 탐지 및 경보 시스템(IDS)**을 고도화하여 초기 단계에서 위협을 차단하는 선제적 방어 체계를 갖추어야 합니다.

이번 사태는 '설마' 하는 안일함이 국가 안보를 위협할 수 있음을 보여주는 뼈아픈 교훈입니다. 국민의 신뢰를 회복하고 미래의 사이버 위협에 대비하기 위해 정부는 사이버 방패를 당장 재정비해야 할 것입니다.

반응형